Lment9 es partner de Microsoft. Esta estudio ha sido obtenido del blog de Microsoft en https://www.microsoft.com/security/blog/2022/08/18/hardware-based-threat-defense-against-increasingly-complex-cryptojackers/

Para brindar protección avanzada contra estas amenazas Microsoft Defender usa varios sensores y tecnologías de detección, incluida su integración con Intel® (TDT), que aplica el aprendizaje automático a la telemetría del CPU de bajo nivel para detectar amenazas incluso cuando el malware está ofuscado y puede evadir las herramientas de seguridad.

Con esta detección de amenazas basada en silicio, Defender analiza las señales de la unidad de monitoreo de rendimiento del CPU (PMU) para detectar la «huella digital» de ejecución de código de malware en tiempo de ejecución y obtener información única sobre el malware en su punto final de ejecución, la CPU.

Las acciones combinadas de monitoreo a nivel de hardware, análisis de patrones de uso de CPU y uso de inteligencia de amenazas y aprendizaje automático a nivel de software de Microsoft permiten que la tecnología se defienda contra el cryptojacking de manera efectiva.

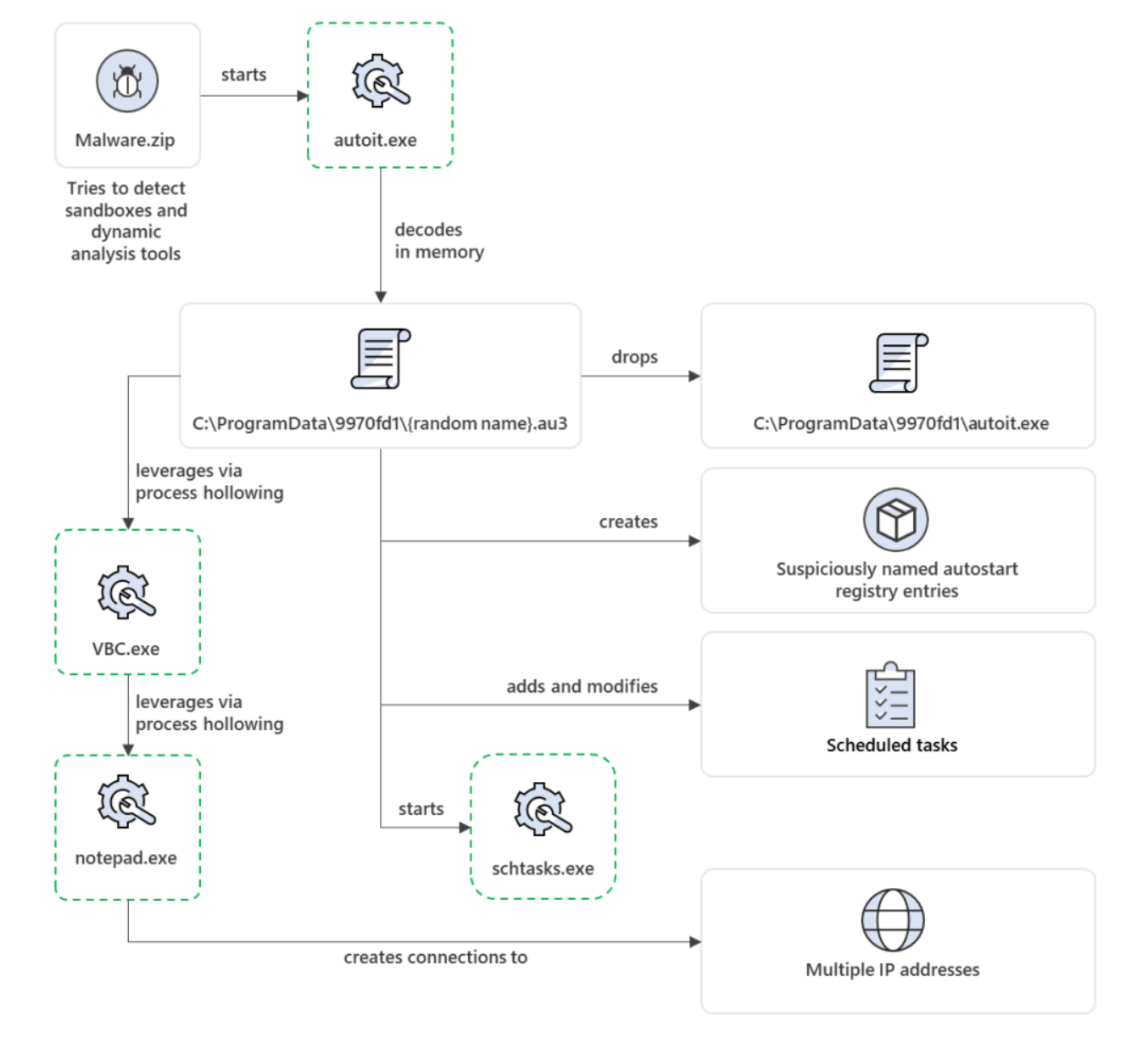

Luego, el script se copia a sí mismo y a autoit.exe en una carpeta con un nombre aleatorio en C:\ProgramData. El script crea una tarea programada para eliminar los archivos originales y agrega entradas de registro de inicio automático para ejecutar el script cada vez que se inicia el dispositivo.

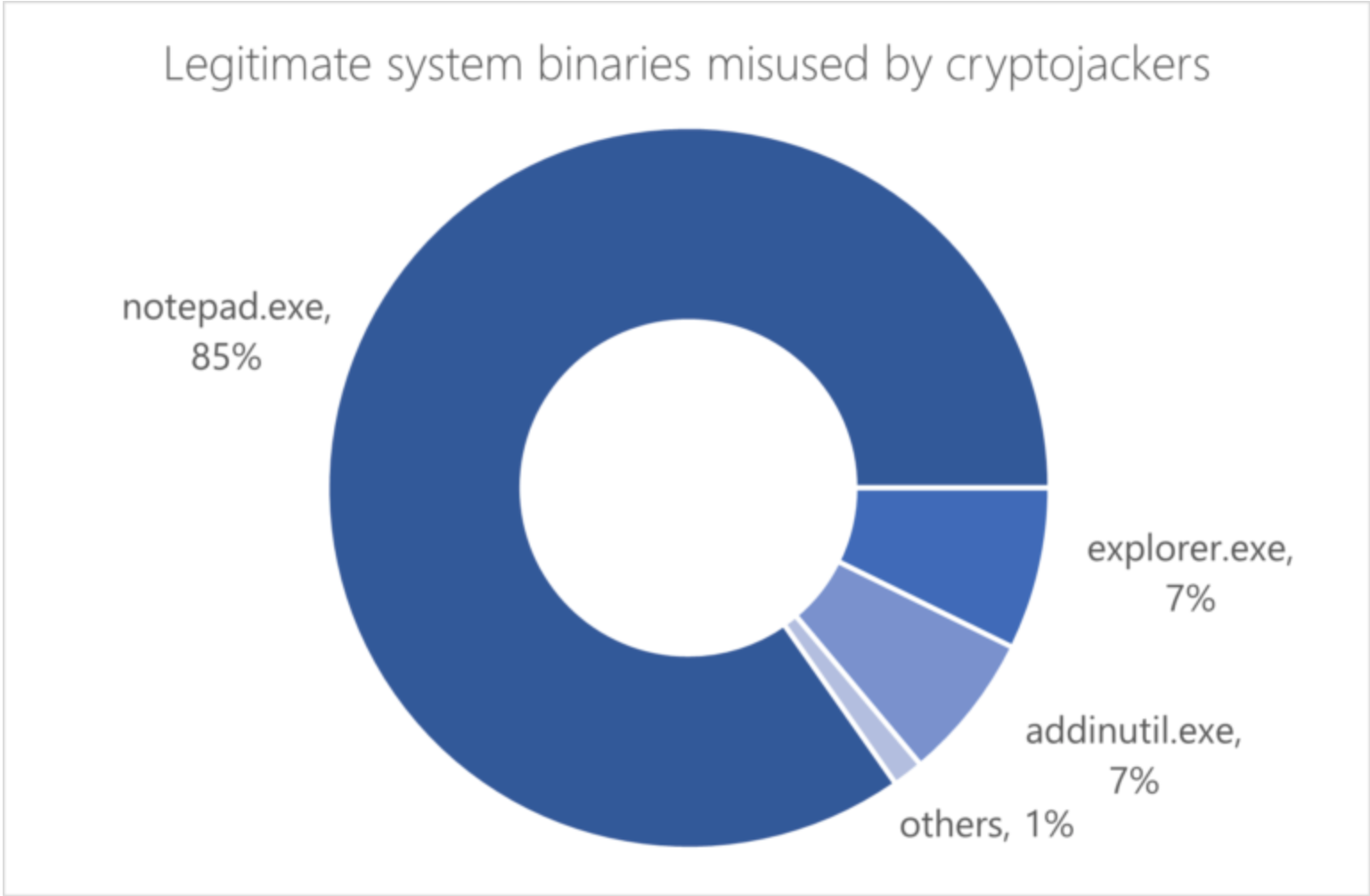

Después de agregar mecanismos de persistencia, el script carga el código malicioso en VBC.exe a través del vaciado del proceso y se conecta a un servidor C2 para escuchar los comandos. Según la respuesta de C2, el script carga su código de cryptojacking en notepad.exe, también a través del proceso de vaciado. En este punto, cuando la amenaza comienza su operación de cryptojacking a través de un código malicioso inyectado en notepad.exe, se puede observar un gran salto en el uso del CPU.